CAPTCHA giả mạo lừa chạy lệnh trên máy: nhận diện, phân tích kỹ thuật và cách phòng tránh

Share0CAPTCHA giả mạo là một hình thức tấn công ngày càng tinh vi, lợi dụng niềm tin rằng việc “xác minh không phải robot” là an toàn. Trong bài này chúng tôi phân tích chi tiết chiến dịch lừa đảo qua email dẫn đến trang web chứa CAPTCHA giả mạo (fake CAPTCHA) — mô tả kỹ thuật, chuỗi tấn công, bằng chứng thu thập, và các bước phòng tránh thực tế. Từ khóa chính: CAPTCHA giả mạo.

Mở đầu (tóm tắt quan sát)

- Nạn nhân nhận một email ngắn thông báo “bài viết về bạn” kèm URL có khoảng trắng trước .com; tên hiển thị khác với địa chỉ gửi và domain của địa chỉ gửi thuộc .cl (Chile). Những yếu tố này là dấu hiệu ban đầu của email lừa đảo/phishing.

- Khi truy cập URL (sau kiểm tra an toàn bằng máy ảo), trang hiển thị một CAPTCHA giả mạo tự xưng là Cloudflare nhưng yêu cầu thao tác nguy hiểm: mở Command Prompt (CMD), dán (Ctrl+V) và chạy lệnh để “xác minh”.

- Lệnh được đặt tự động vào clipboard khi người dùng nhấp vào “I’m not a robot”; nếu chạy, lệnh tải xuống và thực thi mã độc — chủ yếu đánh cắp mật khẩu trình duyệt, ví tiền điện tử và dữ liệu nhạy cảm khác.

- Phân tích domain, lịch sử trên Wayback Machine và WHOIS cho thấy website có snapshot nhiều năm, giao diện thay đổi và có thể là trang rác bị lợi dụng hoặc site bị xâm phạm.

Phân tích kỹ thuật chi tiết

- Bối cảnh email và chỉ dấu lừa đảo

- Tên hiển thị khác với địa chỉ gửi: chỉ ra khả năng spoofing/Sender Name manipulation.

- Domain .cl không logic với nội dung email: yếu tố bất thường cần dò thêm.

- Khoảng trắng trước “.com” trong văn bản URL: thường được dùng để tránh bị quét tự động (filtering) bởi các dịch vụ email/anti-phishing. Đây là kỹ thuật tránh detection đơn giản nhưng hiệu quả.

- Kiểm tra nhanh domain và lịch sử

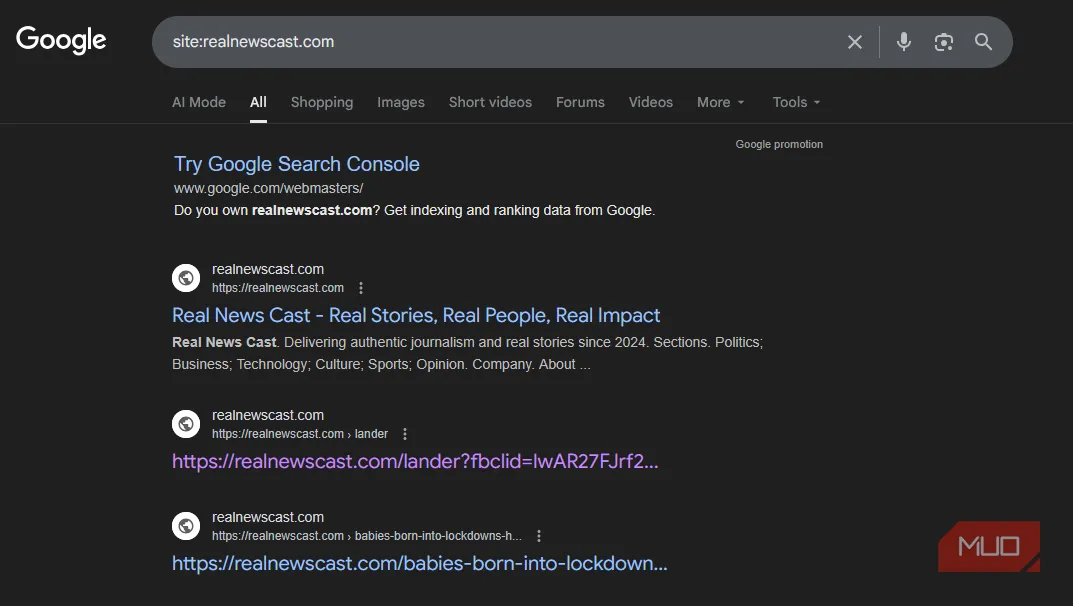

- Thực hiện truy vấn site:domain trên Google để xác định sự hiện diện chỉ mục. Kết quả không có nội dung đáng tin cậy hoặc chỉ hiển thị các bản snapshot rời rạc.

- Kiểm tra Wayback Machine: site có nhiều snapshot với giao diện thay đổi (từ trang “parked domain” tới giả trang tin tức, thậm chí có “Poems About Life”), cho thấy site có thể bị tái sử dụng, compromise hoặc chủ nhân thay đổi mục đích nhiều lần.

- WHOIS lookup: xác định registrar (báo cáo đã gửi tới GoDaddy trong trường hợp này) — bước tiêu chuẩn để report.

- Cách hoạt động của CAPTCHA giả mạo (chuỗi tấn công)

- Bước 1: Người dùng nhận email, click vào liên kết.

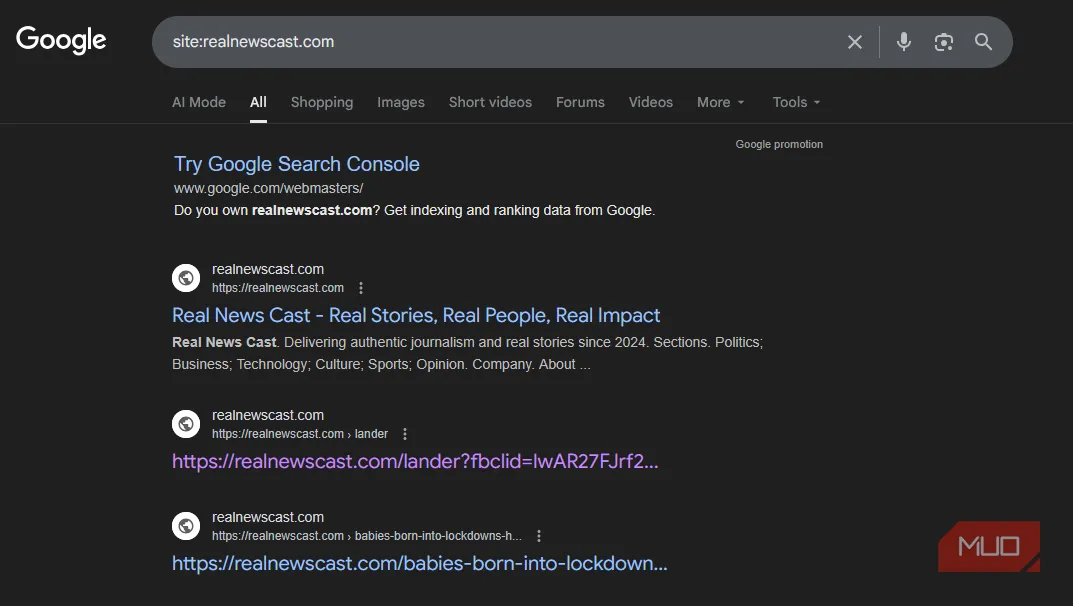

- Bước 2: Trang tải một giao diện giả CAPTCHA, mạo nhận là dịch vụ bảo vệ (ví dụ Cloudflare) — kỹ thuật social engineering nhằm tạo cảm giác tin cậy.

- Bước 3: Khi người dùng nhấp “I’m not a robot”, trang web chèn một payload vào clipboard (bằng JavaScript: navigator.clipboard.writeText(…) hoặc sử dụng execCommand(‘copy’)).

- Bước 4: Hướng dẫn hiển thị yêu cầu mở CMD hoặc hộp Run và paste (Ctrl+V), sau đó nhấn Enter/Verify. Đây là điểm mấu chốt: thao tác của người dùng thực thi payload trên hệ thống cục bộ.

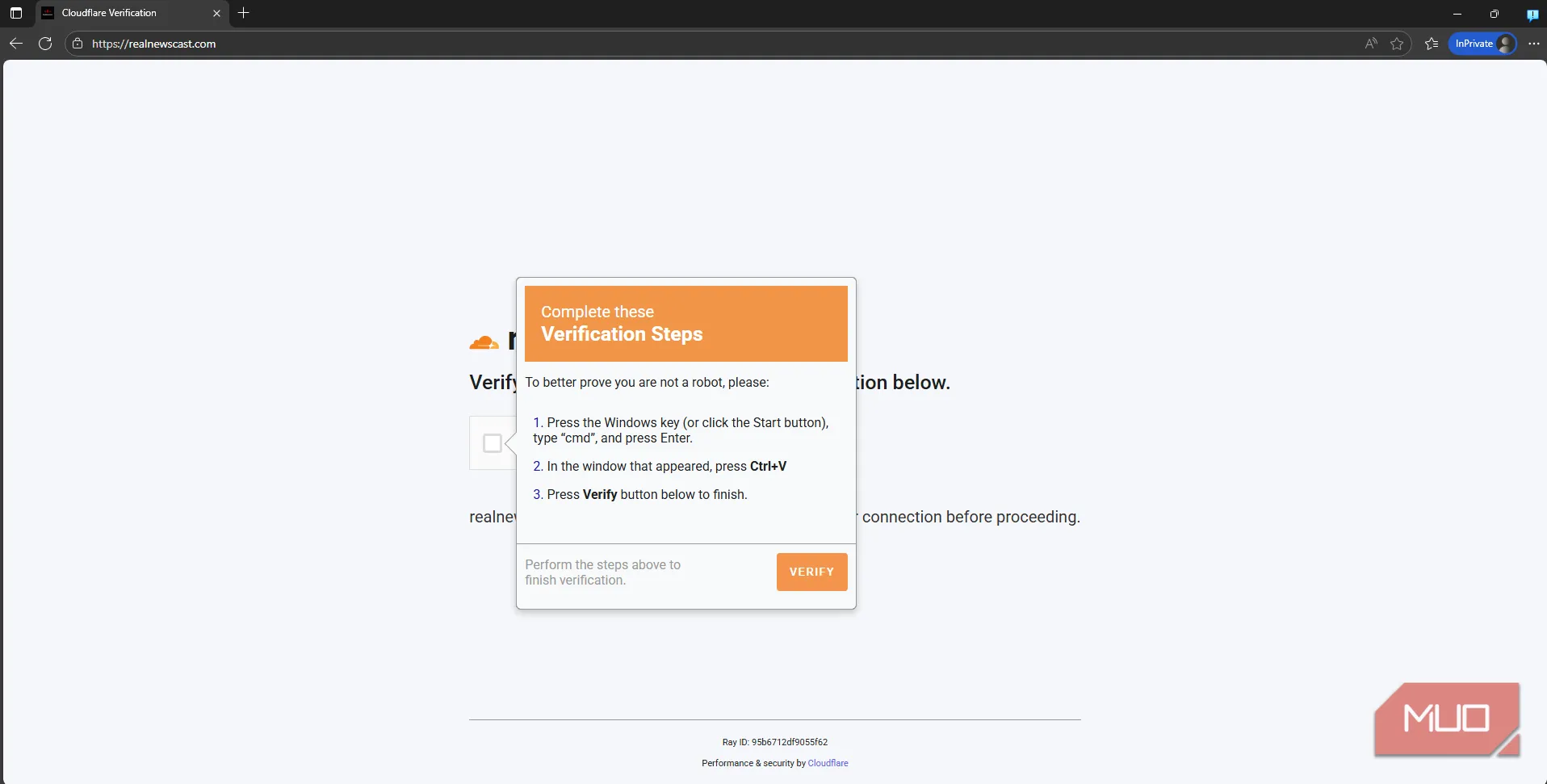

- Bước 5: Payload thực thi lệnh tải xuống và chạy file thực thi (exe/ps1/batch). Mã thường được obfuscate bằng biến và chuỗi dài để tránh nhìn ra ngay mục tiêu thật sự.

- Hậu quả: cài đặt malware đánh cắp cookie/mật khẩu trình duyệt, keylogger, hoặc ví tiền điện tử; có thể mở kênh điều khiển từ xa.

Ví dụ bằng chứng và bằng mắt quan sát

-

Ảnh chụp kết quả tìm kiếm site:domain cho thấy trang hiện diện nhưng nội dung kém chất lượng và không nhất quán với email.

Ảnh kết quả tìm kiếm site: domain hiển thị trang rác và snapshot không rõ nguồn

Ảnh kết quả tìm kiếm site: domain hiển thị trang rác và snapshot không rõ nguồn -

Giao diện CAPTCHA giả mạo mạo danh Cloudflare: giao diện này trông quen thuộc với người dùng nhưng yêu cầu thao tác bất thường (mở CMD, dán lệnh). Đây là mánh xã hội kỹ thuật.

Giao diện CAPTCHA giả mạo yêu cầu mở Command Prompt và dán lệnh để xác minh người dùng

Giao diện CAPTCHA giả mạo yêu cầu mở Command Prompt và dán lệnh để xác minh người dùng -

Khi dán vào Notepad, nội dung là đoạn mã batch/PowerShell obfuscated: sử dụng biến, mã hóa chuỗi, hoặc ghép nhiều lệnh để che giấu mục tiêu thật.

Đoạn mã CMD/PowerShell obfuscated được dán vào Notepad thể hiện payload giả mạo

Đoạn mã CMD/PowerShell obfuscated được dán vào Notepad thể hiện payload giả mạo

Tại sao đây nguy hiểm hơn phishing truyền thống?

- Phương pháp tận dụng clipboard + yêu cầu thực thi lệnh vượt qua lớp bảo vệ trình duyệt/AV: nhiều hệ thống bảo mật không can thiệp vào nội dung clipboard hay hành động thủ công do người dùng kích hoạt.

- Giao diện mượn thương hiệu (Cloudflare) tăng độ tin tưởng và giảm khả năng người dùng nghi ngờ.

- Payload obfuscated gây khó khăn cho phân tích nhanh; nếu đã chạy trên máy thực, hậu quả thường là mất dữ liệu ngay cả khi trang bị gỡ.

Hướng dẫn kiểm tra an toàn kỹ thuật (quy trình đề xuất)

- Không tương tác trực tiếp trên thiết bị chính: sử dụng virtual machine/sandbox để mở trang khả nghi.

- Kiểm tra URL bằng công cụ an toàn: sandbox scan, URL scanning services (trong bài tác giả dùng kết hợp Wayback + site: search + WHOIS).

- Nếu thấy CAPTCHA yêu cầu mở CMD/Run và dán lệnh: đóng ngay trình duyệt — tuyệt đối không thực hiện.

- Nếu bạn đã dán/khởi chạy lệnh: ngắt kết nối mạng, dùng máy khác để thay đổi mật khẩu quan trọng (email, ví, ngân hàng), quét hệ thống bằng công cụ chuyên sâu, và cân nhắc khôi phục từ bản backup sạch.

- Báo cáo domain/URL cho registrar (WHOIS -> contact), cho Google Safe Browsing, và cho nhà cung cấp email nếu thấy chiến dịch lan rộng.

Quy trình tác giả đã thực hiện và kết quả

- Tác giả mở website trong virtual machine để phân tích; kiểm tra Wayback Machine cho lịch sử trang; thực hiện WHOIS và báo cáo registrar (GoDaddy). Sau báo cáo, trang trả lỗi khi truy cập — cho thấy hành động gỡ bỏ/takedown nhanh chóng có thể xảy ra khi có report hợp lệ.

- Tác giả cũng liên hệ email liên hệ của công ty Chile bị mạo danh để cảnh báo — bước hỗ trợ giảm tác động nếu tài khoản của họ bị lạm dụng.

Kết luận và lời khuyên cuối

- Điểm chính: không có trang chính thống nào yêu cầu bạn mở Command Prompt/Run và dán lệnh để “xác minh” bạn là con người. CAPTCHA giả mạo là một kỹ thuật social engineering mới tận dụng clipboard để lừa thực thi lệnh.

- Hành động cần làm ngay: nếu nhận email bất ngờ có liên kết, đặt nghi vấn; kiểm tra sender/domain; nếu mở trang và gặp yêu cầu chạy lệnh — đóng trang ngay; báo cáo domain cho registrar và nhà cung cấp email; quét hệ thống nếu bạn đã tương tác.

- Call-to-action: Hãy chia sẻ trải nghiệm nếu bạn từng gặp CAPTCHA nghi vấn này, và kiểm tra lại hệ thống bảo mật cá nhân (mật khẩu, 2FA) nếu bạn đã từng dán/khởi chạy lệnh theo hướng dẫn trang web nghi ngờ.

Tài liệu tham khảo (đã sử dụng trong phân tích)

- Kiểm tra lịch sử trang: Wayback Machine (web.archive.org) — dùng để xác minh snapshot trang.

- WHOIS/Registrar lookup — để xác định nhà đăng ký và báo cáo.

- Kinh nghiệm sandbox/VM để phân tích trang web không an toàn.